Für jemanden der sich nicht professionell mit Cisco Produkten beschäftigt ist das Lizenzmodell der Firewalls auf den ersten Blick oft schwer verständlich. Ich möchte mit diesem Beitrag Klarheit verschaffen.

Die Erklärung gilt für alle Cisco ASA Modelle von 5506-X bis zu 5585-X. Jede ASA stellt die volle Power (Durchsatz) ohne zusätzlicher Lizenz bereit. Zusätzlich wird AnyConnect und FirePOWER lizenziert. Die einzige Ausnahme ist die ASA 5506-X die auch eine „Security Plus“-Lizenz anbietet, diese wird aber selten benötigt weil man bei Mehrbedarf an Leistung in der Regel auf eine stärkere Box wechselt.

Die Security-Plus Lizenz der ASA 5506-X erweitert folgende Funktionen:

Maximum concurrent sessions: 20000 => 50000

IPsec site-to-site VPN peers: 10 => 50

VLANs: 5 => 30

High Availability: Active/Standby Failover

Smartnet

Ist die Erweiterung zur Standardgarantie der Firewall. Ohne Smartnet hat die Appliance nur 90 Tage Garantie ab Kaufdatum, deshalb ist ein Smartnet sehr zu empfehlen. Sie beinhaltet Support (Cisco TAC), Software-Updates und den Austausch bei Defekt.

AnyConnet

Um sich aus der Ferne (WAN) über die Firewall in das Firmennetzwerk sicher verbinden zu können benötigt man das Cisco SSL-basierte Client-VPN. Die Lizenz wird pro User und als Subscription bezahlt. Zwei SSL-VPN Lizenzen sind bei jeder Firewall kostenlos dabei. Ab ASA OS Version 8.3 benötigt man für einen Firewall-Cluster KEINE extra Lizenz.

Firepower Services

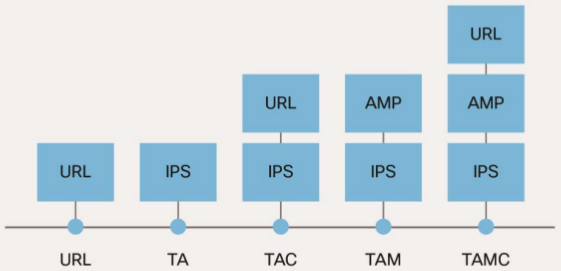

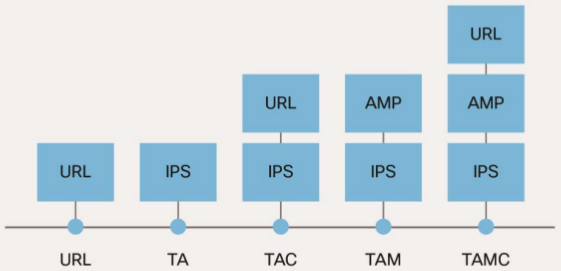

Beinhaltet die erweiterten Firewallingfunktionen (AVC, IPS, URL-Filter, Malware-Protection) und ist in 4 Lizenzmodule unterteilt. Die Firewall kann mit den Modulen je nach Bedarf bestückt werden.

Protect = Intrusion Prevention System (IPS)

Control = Application Visability & Control (AVC)

URL = URL-Filter

AMP = Malware-Protection (Virenscanner)

Protect und Control sind bei jeder Firewall im Lieferumfang enthalten. URL und AMP sind extra und als Subscription geführt.

Um es noch komplizierter zu machen hat Cisco für die Subscriptions eigene Bezeichnungen:

TAMC = Protect, Control, URL und AMP

TAM = Protect, Control und AMP

TAC = Protect, Control und URL-Filter

TA = Protect und Control (im Lieferumfang enthalten)

URL = URL-Filter

Üblich sind in den meisten Fällen TAMC oder TAC.

Weiter Informationen:

http://www.cisco.com/c/en/us/products/collateral/security/asa-5500-series-next-generation-firewalls/datasheet-c78-733916.html